Російські хакери активізувалися під річницю повномасштабної війни. Forbes розпитав кіберфахівців про суть і можливі наслідки атак

Купуйте річну передплату на шість журналів Forbes Ukraine за ціною трьох номерів. Якщо ви цінуєте якість, глибину та силу реального досвіду, ця передплата саме для вас. У період Black Friday діє знижка -30%: 1259 грн замість 1799 грн.

23 лютого о 3:57 за Києвом на Telegram-каналі Free Civilian з’явилося повідомлення з анонсом зливу даних із низки українських державних сайтів, сайту АТ «Мотор Січ» і порталу державних послуг «Дія». Канал створили лише 21 лютого, але рік тому користувач із аналогічним нікнеймом продавав нібито дані користувачів «Дії» у даркнеті.

У CERT-UA припускають, що за ніком Free Civilian можуть ховатися члени хакерського угрупування UAC-0056. Воно з’явилося на початку 2021-го й підтримує інтереси російського уряду, писав американський виробник антивірусів Symantec. Основна мета – атаки на Україну, проте UAC-0056 також активно «працювали» проти країн-членів НАТО.

- Категорія

- Рейтинги

- Дата

Що зробили хакери й навіщо?

Чи постраждали «Мотор Січ» і державні сайти

Після нічного повідомлення у каналі Free Civilian з’явився список 22 зламаних українських ресурсів: Мінсоцполітики, Міносвіти, Держказначейства тощо. Хакери зробили так званий deface – зламали сайти та замінили оригінальний контент власним логотипом і посиланням на Telegram-канал. Схожі злами сталися рік тому – у лютому 2022-го, напередодні повномасштабного вторгнення Росії.

До середини дня 24 лютого атаковані урядові сайти повністю відновили роботу. Ресурси регіональної влади все ще не працювали, а сайт «Мотор Січі» нібито знаходився на реконструкції. Наразі виглядає, що загрузле у конфліктах підприємство постраждало від зловмисників найбільше.

Такі атаки приносять мало користі ворогу – deface не означає компрометації чутливих даних чи вихідного коду. «Їх легко робити, але вони малодієві, – говорив в інтерв’ю Forbes гендиректор Cyber Unit Technologies Єгор Аушев. – Це більше інформаційно-психологічні операції».

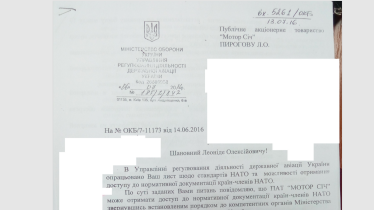

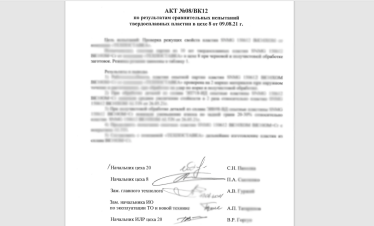

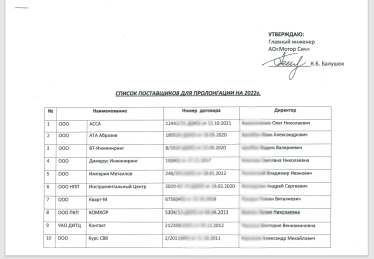

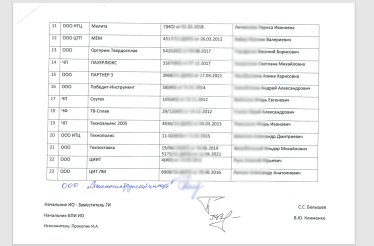

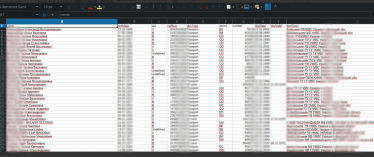

Автор Free Civilian також погрожував опублікувати вихідні коди державних ресурсів. Проте на момент публікації тексту в мережу потрапили лише файли із, як стверджують зловмисники, вихідним кодом, внутрішніми документами та базою даних сайту «Мотор Січ». Окремо хакери виклали чотири документи – список постачальників, датований 2016-м лист від Міноборони тощо. Це старі зливи, але раніше вони не публікувалися, каже співрозмовник Forbes, який проаналізував документи.

Що це може означати? «Це показник зламу вебсервера, який зазвичай перебуває у демілітаризованій зоні й не має доступу до внутрішньої мережі», – говорить Сергій Харюк, менеджер із наступальних кібератак Divoro. На серверах могла зберігатися інформація про клієнтів, проєкти тощо.

Масштаб шкоди залежить від того, наскільки грамотно спроєктовано всю ІТ-інфраструктуру, каже Харюк. Та з вихідними кодами на руках хакерам значно легше знайти вразливості, говорив раніше Forbes CTO Parimatch Tech Григорій Бакунов.

Що сталося з «Дією» та порталом КМДА

Хакери також заявили про нібито витік даних із порталу держпослуг «Дія», опублікувавши чотири заархівовані файли. «Це стара компіляція старих зливів», – впевнений Харюк.

Рік тому, у ніч із 21 на 22 січня 2022-го в інтернеті з’явилось оголошення про продаж персональних даних понад 2 млн українців. Згодом користувач із ніком Free Сivilian намагався продавати їх у даркнеті за $55 000. За повторною публікацією файлів можуть стояти не ті ж хакери, які роком раніше називалися Free Сivilian, вважає засновник американської кібербезпекової компанії Hold Security Алекс Холден. Тоді це були професійні хакери без фінансової мотивації, а зараз вони діють менш професійно, каже він.

На потенційний злам «Дії» вказувала структура злитої інформації, доступ до сканів документів та актуальність записів. Однак Мінцифри заперечувало злив і називало його провокацією та продовженням гібридної війни.

Аналогічна позиція цифрового міністерства й у лютому 2023-го. «Дія» не зберігає дані, усі дані у застосунок підтягуються з відповідних реєстрів», – каже керівник із розвитку електронних послуг у Мінцифрі Мстислав Банік. «Новий» злив він називає фейковим, оскільки в файлах є фото людей із паспортами без серії та номера.

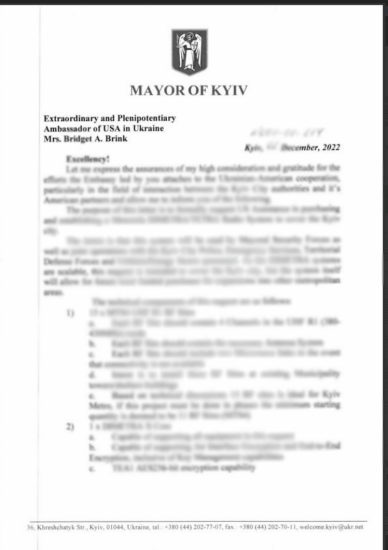

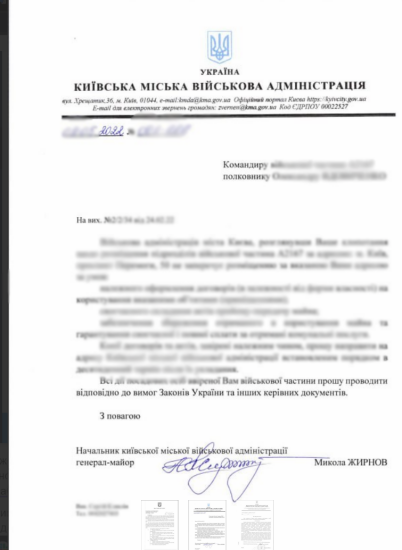

24 лютого на Telegram-каналі Free Сivilian з’явилася нова порція документів. Автор стверджує, що це персональні дані сервісів КМДА, документи столичної влади, листування з послом США Бріджит Брінк від грудня 2022-го. Сайт kyivcity.gov.ua був недоступний певний час, але на 14:00 відновив роботу.

Поки Forbes не вдалося підтвердити чи спростувати достовірність документів. «Щодо цього інциденту проводиться розслідування спільно з CERT-UA. Цифрові системи міста працюють без збоїв у штатному режимі», – без подробиць прокоментував керівник напрямку цифрової трансформації КМДА Петро Оленич.

У Держспецзв’язку наполягають, що дії хакерів суттєво не порушили роботу систем і державних органів. У чому тоді їхня мотивація?

Активізація на кіберфронті

«Здається, що це звичайний «флаговтик» до круглої дати», – каже Харюк. У зловмисників був доступ до систем ще з 2022 року, і вони встановили інструменти, які їм давали змогу отримувати доступ прихованими методами, пояснює технічний звіт CERT-UA Харюк.

Українські кіберактивісти теж «відзначили» річницю вторгнення. 23 лютого в ефір кримських радіостанцій «Супутник у Криму» та «Віра» запустили звернення керівника ГУР Кирила Буданова з закликом до патріотів України. Днем раніше мешканці 12 російських міст по радіо почули попередження про загрозу ракетного удару. Російські пабліки писали, що доступ до частот радіостанцій отримали хакери.

Ознаки більш серйозної активізації на кіберфронті спостерігаються з початку року. У січні IT-армія повідомила про злам російського «Газпрому». Група HackYourMom взяла відповідальність за злам іранського оператора IranCell. Організація передала українським спецслужбам 45 ГБ інформації з даними 52 млн абонентів. Водночас стався витік вихідного коду російського пошуковика «Яндекс». Ймовірно дані забрав колишній працівник компанії ще у 2022-му, кажуть опитані Forbes експерти.

«Користуємося зливом «Яндексу» та IranCell для збору найбільш активних і агресивних хакерів для роботи під час активної фази війни», – казав тоді засновник HackYourMom Микита Книш. Його угрупування готувалося до весняного загострення на фронті й завчасно розширювало команду.

Великі хакерські атаки готуються місяцями й часто йдуть паралельно наступам на фронті. Хакери проникають у системи та чекають. «Згодом вони одночасно можуть вимикати системи, шифрувати бази даних або взяти під повний контроль системи управління об’єктами критичної інфраструктури тощо», – пояснював Forbes Аушев.

Що може стати результатом цієї підготовки? «Готується великий секторальний витік щодо усіх конструкторських бюро на території Росії», – анонсує Книш, не уточнюючи назву підприємств. За його словами, дані вже передали іноземним партнерам. «Невдовзі ввесь світ аналізуватиме побудову складної радіоапаратури, дронів, російських ЗРК, танків, гармат тощо», – каже він.

Дисклеймер: текст оновлено після публікації, додано коментар керівника напрямку цифрової трансформації КМДА Петра Оленича.

Ви знайшли помилку чи неточність?

Залиште відгук для редакції. Ми врахуємо ваші зауваження якнайшвидше.