Каждое обновление системы – это колоссальная работа разработчиков, выпускающих патчи для устранения киберуязвимостей. Однако ни у одной компании нет достаточно ресурса, чтобы одновременно исправить все. Какие наиболее популярные уязвимости используют хакеры

Купуйте річну передплату на шість журналів Forbes Ukraine за 1259 грн замість 1799 грн. Якщо ви цінуєте якість, глибину та силу реального досвіду, ця передплата саме для вас. В період акції Christmas sale діє знижка 30% 🎁

Почему нельзя исправить все и сразу

В 2020 году в мире ежедневно фиксировалось около 50 новых уязвимостей, по данным исследования Cyware. NTT Application Security определили, что среднее время устранения серьезных уязвимостей выросло с 194 дней в начале 2021-го до 246 дней по состоянию на июнь. А суммарное количество обнаруженных уязвимостей в этом году составило 18 266, согласно данным портала CVE Details.

С такой нагрузкой не могут справиться даже крупные технологические корпорации, создающие продукты для миллионов пользователей. Именно поэтому существует разведка угроз, которая должна предотвратить или смягчить потенциальные атаки.

Опрос специалистов информационной безопасности компании Positive technologies показал, что наиболее трудоемким процессом для представителей малого бизнеса является анализ результатов сканирования. Он занимает 50% всего времени работы. А для представителей среднего и крупного бизнеса наиболее затратным по времени является согласование установления патчей – 55% и 56% соответственно.

Разведка угроз позволяет оптимизировать перечисленные задачи. Компании могут заранее устранить уязвимости программ и приложений и обеспечить бесперебойную работу системы.

Как анализировать уязвимости

Популярными сервисами управления рисками являются Qintel Patch Management Intelligence, Tenable.io, Rapid7 Threat Command.

Каждой уязвимости предоставляют уникальный идентификационный номер по типу CVE-год-номер. Все сведения о CVE заносят в одноименную базу данных общеизвестных уязвимостей информационной безопасности. Поддержкой обновлений базы CVE занимается организация MITRE.

Какие уязвимости чаще всего используют хакеры

В Даркнете хакеры выставляют в общий доступ эксплойты – исходные коды, эксплуатирующие конкретные уязвимости, которые каждый киберпреступник может адаптировать под свои нужды. Это способствует распространению уязвимостей и росту уровня киберпреступлений. Эксперты FS Group выделили список наиболее актуальных CVE, которые отслеживали и использовали хакеры за последние пять лет:

CVE-2017-11882

Это уязвимость Microsoft Office 2007, 2010, 2013 и 2016-го годов. Она позволяет злоумышленнику запускать произвольный код на устройстве жертвы и таким образом дистанционно выполнять команды. Хакер получает контроль над устройством и находящимися на нем данными. Уязвимость угрожает любому устройству, на котором установлены указанные приложения. Эта уязвимость является самой популярной из-за своей универсальности. Она существует в продуктах Microsoft уже 17 лет и неоднократно доказывала свою эффективность.

CVE-2017-5070 и CVE-2020-164

Уязвимости в браузере Google Chrome для Linux, Windows, Mac и Android, которые позволяют злоумышленнику создать HTML-страницу и выполнить произвольный код на устройстве жертвы. Таким образом, злоумышленник получает доступ ко всем пользовательским данным. Эти уязвимости занимают второе место по популярности среди хакеров.

CVE-2017-0199

Эта уязвимость угрожает Microsoft Office 2007, 2010, 2013, 2016, Windows Vista, Windows Server 2008, Windows 7, Windows 8.1. Злоумышленник создает вредоносный RTF-файл, который открывается в перечисленных приложениях Microsoft и приводит к выполнению кода и взлому устройства жертвы. Это позволяет хакеру загрузить на устройство конечный вирус и с его помощью заразить не только компьютер жертвы, но и другие устройства в сети.

CVE-2019-19781

Уязвимость продуктов Citrix Systems, которая специализируется на серверных, программных и компьютерных виртуализациях, программном обеспечении и технологии облачных вычислений. Она позволяет выполнить произвольный код Citrix Application Delivery Controller и Citrix Gateway, получить доступ к физическому устройству и выполнить с ним любое действие.

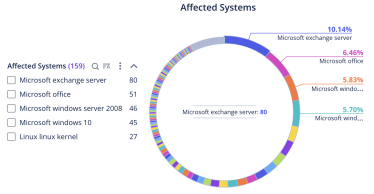

Тренды 2021

В течение последнего года хакеры активно используют уязвимости решений компании Microsoft: Office, Windows 7, Windows 10, Edge, Internet Explorer, Windows Server 2008. А наиболее уязвимыми системами в 2021-м стали Google Chrome, Microsoft Office, Microsoft Exchange Server, Microsoft Server Message block, Windows 10 и Windows Server 2008

Атаки на веб-приложения также пользуются значительной популярностью среди злоумышленников. Наиболее уязвимыми системами веб-решений в 2021 году стали Wordpress Plugin JS Jobs Manager, FlatCore CMS 2.0.7, Confluence Server 7.12.4, XAMPP 7.4.3. Каждая из этих уязвимостей позволяет злоумышленнику получить доступ к находящимся на нем атакованным устройствам и данным.

Все эти программы и приложения очень популярны, потому отказаться от их использования сможет не каждый бизнес. Но существуют общие рекомендации, которые необходимо соблюдать, чтобы защитить вашу организацию:

- Создайте реестр информационных активов компании с описанием техники и приложений, версиями прошивок и ПО. Чтобы защищать, необходимо понимать, что именно вы защищаете.

- Используйте стандарт информационной безопасности ISO27001: проведение систематических внутренних аудитов.

- Создайте индивидуальную политику информационной безопасности, основанную на принципах целостности, конфиденциальности и доступности.

- Отслеживайте тренды хакерских атак, которые характерны для вашей деятельности. Совершенствуйте систему информационной защиты в соответствии с ними.

Вы нашли ошибку или неточность?

Оставьте отзыв для редакции. Мы учтем ваши замечания как можно скорее.