Кожне оновлення системи – це колосальна робота розробників, які випускають патчі для усунення кібервразливостей. Проте в жодної компанії немає достатньо ресурсу, щоб одночасно виправити все. Які найпопулярніші вразливості використовують хакери

Купуйте річну передплату на шість журналів Forbes Ukraine за 1259 грн замість 1799 грн. Якщо ви цінуєте якість, глибину та силу реального досвіду, ця передплата саме для вас. В період акції Christmas sale діє знижка 30% 🎁

Чому не можна виправити все й одразу

У 2020 році у світі щоденно фіксувалося близько 50 нових вразливостей, за даними дослідження Cyware. NTT Application Security визначили, що середній час усунення серйозних вразливостей зріс зі 194 днів на початку 2021-го до 246 днів станом на червень. А сумарна кількість виявлених вразливостей цьогоріч склала 18 266, згідно з даними порталу CVE Details.

З таким навантаженням не здатні впоратися навіть великі технологічні корпорації, що створюють продукти для мільйонів користувачів. Саме тому існує розвідка загроз, яка має попередити або пом’якшити потенційні атаки.

Опитування спеціалістів інформаційної безпеки від компанії Positive technologies показало, що найбільш трудомістким процесом для представників малого бізнесу є аналіз результатів сканування. Він займає 50% від усього часу роботи. А для представників середнього й великого бізнесу найбільш витратним за часом процесом є узгодження встановлення патчів – 55% і 56% відповідно.

Розвідка загроз дає змогу оптимізувати перелічені задачі. Компанії можуть заздалегідь усунути вразливості ПЗ і додатків та забезпечити безперебійну роботу системи.

Як аналізувати вразливості

Популярними сервісами з керування ризиками є Qintel Patch Management Intelligence, Tenable.io, Rapid7 Threat Command.

Кожній вразливості надають унікальний ідентифікаційний номер по типу CVE-рік-номер. Усі відомості про CVE заносять до однойменної бази даних загальновідомих вразливостей інформаційної безпеки. Підтримкою оновлень бази CVE займається організація MITRE.

Які вразливості найчастіше використовують хакери

У Даркнеті хакери виставляють у загальний доступ експлойти – вихідні коди, що експлуатують конкретні вразливості, які кожен кіберзлочинець може адаптувати під власні потреби. Це сприяє поширенню вразливостей та зростанню рівня кіберзлочинів. Експерти FS Group виділили перелік найбільш актуальних CVE, які відстежували і використовували хакери за останні пʼять років:

CVE-2017-11882

Це вразливість Microsoft Office 2007, 2010, 2013 і 2016-го років. Вона дає можливість зловмиснику запускати довільний код на пристрої жертви й таким чином дистанційно виконувати команди. Хакер отримує контроль над пристроєм та даними, що є на ньому. Вразливість загрожує будь-якому пристрою, на якому встановлено зазначені програми. Ця вразливість є найпопулярнішою через свою універсальність. Вона існує в продуктах Microsoft вже 17 років і неодноразово доводила свою ефективність.

CVE-2017-5070 та CVE-2020-164

Вразливості в браузері Google Chrome для Linux, Windows, Mac і Android, які дають змогу зловмиснику створити HTML-сторінку і через неї виконати довільний код на пристрої жертви. Таким чином, зловмисник отримує доступ до усіх даних користувача. Ці вразливості посідають другу сходинку за популярністю серед хакерів.

CVE-2017-0199

Ця вразливість загрожує Microsoft Office 2007, 2010, 2013, 2016-го років, Windows Vista, Windows Server 2008, Windows 7, Windows 8.1. Зловмисник створює шкідливий RTF-файл, який відкривається в перелічених програмах Microsoft та призводить до виконання коду й зламу пристрою жертви. Це дає можливість хакеру завантажити на пристрій кінцевий вірус і за його допомогою заразити не тільки компʼютер жертви, а й інші пристрої в мережі.

CVE-2019-19781

Вразливість продуктів компанії Citrix Systems, яка спеціалізується на серверних, програмних та компʼютерних віртуалізаціях, програмному забезпеченні та технології хмарних обчислень. Вона дозволяє виконати довільний код у Citrix Application Delivery Controller та Citrix Gateway, отримати доступ до фізичного пристрою та виконати з ним будь-яку дію.

Тренди 2021

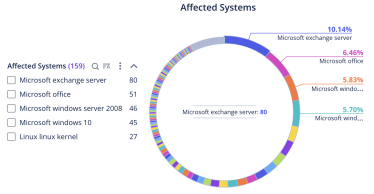

Упродовж останнього року хакери активно використовують вразливості рішень компанії Microsoft: Office, Windows 7, Windows 10, Edge, Internet Explorer, Windows Server 2008. А найвразливішими системами у 2021-му стали Google Chrome, Microsoft office, Microsoft exchange server, Microsoft server message block, Windows 10 та Windows Server 2008.

Атаки на вебдодатки також користуються неабиякою популярністю серед зловмисників. Найбільш вразливими системами вебрішень у 2021 році стали Wordpress Plugin JS Jobs Manager, FlatCore CMS 2.0.7, Confluence Server 7.12.4, XAMPP 7.4.3. Кожна з цих вразливостей дає змогу зловмиснику отримати доступ до атакованих пристроїв та даних, що знаходяться на ньому.

Усі ці програми та додатки дуже популярні, тому відмовитися від їхнього використання зможе не кожен бізнес. Але існують загальні рекомендації, яких необхідно дотримуватися, щоб захистити вашу організацію:

- Створіть реєстр інформаційних активів компанії з описом техніки та програм, версіями прошивок та ПЗ. Щоб захищати, необхідно розуміти, що саме ви захищаєте.

- Впроваджуйте стандарт інформаційної безпеки ISO27001: проведення систематичних внутрішніх аудитів.

- Створіть індивідуальну політику інформаційної безпеки, засновану на принципах цілісності, конфіденційності та доступності.

- Відстежуйте тренди хакерських атак, які характерні для вашої діяльності. Вдосконалюйте систему інформаційного захисту відповідно до них.

Ви знайшли помилку чи неточність?

Залиште відгук для редакції. Ми врахуємо ваші зауваження якнайшвидше.